有了短信验证你的钱到底是怎么被强刷走的 警惕手机木马

(福利推荐:你还在原价购买阿里云服务器?现在阿里云0.8折限时抢购活动来啦!4核8G企业云服务器仅2998元/3年,立即抢购>>>:9i0i.cn/aliyun)

在用户第一次启动时,注册自动启动组件,BootReceiver

![]()

AndroidManifest.xml中注册的事件

从下图可以看到BootReceiver继承自BroadcastReceiver

自动启动组件启动后,会根据安卓版本启动对应的MainService

所以发生以上的事件均会被触发启动:短信接收、系统启动、用户进入home界面、kill应用等

邮箱密码修改功能

指令:sssxxx#1002#password (xxx可为任意内容,也可无)

来看asw6eih.vby.xxttth5.c这个类

从配置文件中取出v0,然后赋值给v5

其中有这样的一段

可以看到MailFrom_Passa是邮箱密码,接受v1的参数,其中参数v7是固定的值2,而参数asw6eih.vby.xxttth5.a.d是初始化的值,也就是最开始的时候看到的邮箱:

所以这一段作用是修改了当前邮箱的密码,并重新写入了配置文件。触发这一过程,指令是定义了特定的格式的,具体如下:

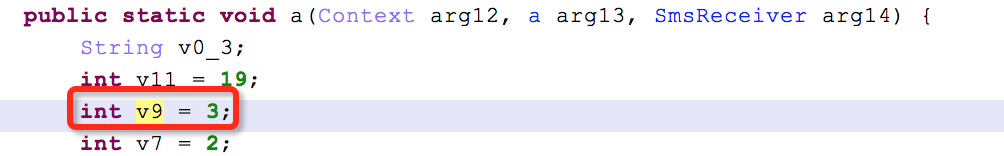

需要被执行label_129这个过程,而且v1的长度必须是v9的大小,v9是固定值3。

所以v1的格式应该为xxx#xxx#password

接下来就是switch case的过程(吐槽下这个程序效率……还好可以选择的不多):

可以看到case 1002的时候,而v0_1是v1的下标为1的值,现在的格式可以推定为(这里反编译软件给出的跳转存在问题):

xxx#1002#password

这个时候还差第一段的内容,我们继续看这个类,发现v1跟asw6eih.vby.xxttth5.a.b做了对比,如下图所示:

而asw6eih.vby.xxttth5.a.b的值实际上也做了定义,如下所示:

之后v1跟上面的值做了比较,其实也就是sss,如下所示:

v1.substring(0, asw6eih.vby.xxttth5.a.b.length()).equals(asw6eih.vby.xxttth5.a.b))

截取了v1的前几位跟预定义字符串sss做比较(这里截取了3位)

之后定义了v3的值,其实是手机号。

控制字符串的大致格式为sssxxx#指令id#内容,由于流程内容太多,不一一描述。xxx可为任意。这里修改邮箱密码的指令应该为sssxxx#1002#password

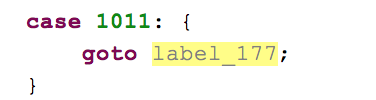

转换控制端手机号码

指令:sssxxx#1011#13333333333 (xxx可为任意内容,也可无)

在下面一个字符串引起了我们的注意:

label_177,其中“转移号码设置成功”,进一步分析:

label_177来自1011指令,所以指令为sss#1011#command

c.a校验了手机号的格式,只能是13,14,15,17,18开头的手机,而且都是数字的,总共11位,可以说真是“经验丰富懂安全”的“开发人员”。

之后回复了:转移号码设置成功

并将该值放到了v5里面,也就是配置文件里面。

label_40是保存配置等,这里不多分析了。

所以,修改手机号码的格式为sssxxx#1011#13333333333,发送这样的信息就可以修改接收手机为1333333333了,注意手机号码一定得是合法的11位手机。

短信拦截功能

电话转接功能

我猜这个木马的设计者一定是个处女座,问题考虑的非常细致,这里竟然还设置了呼叫转移功能,在受害者电话忙音的时候帮受害者接电话?

该类继承了BroadcastReceiver

![]()

当被触发时,会将电话转移到控制端。我们知道**67*手机号码#这是遇忙呼叫转移(联通/移动可用), 被转移到的号码其实就是控制端的手机号码。

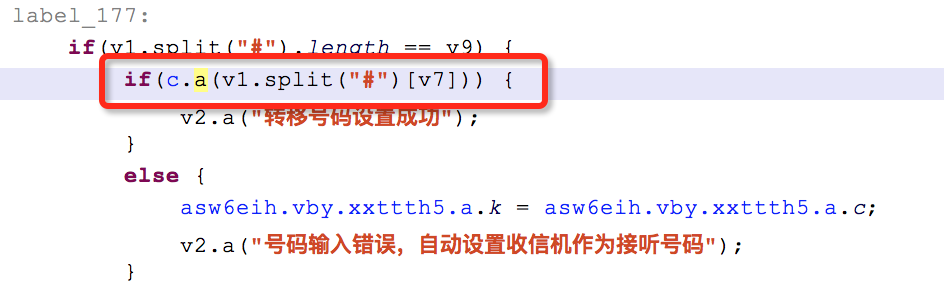

木马有效期

我们发现一个奇怪的现象,在向系统注册这些组件的时候,木马做了一个判读,会判断c.b(),然后决策是否注册这些组件,如下所示:

上面的截图来自MainActivity也就是程序启动的主界面。

跟进这个方法发现是对时间的检查:

发现如果当前时间超过了设定的时间2016-10-01 14:01:00,会返回false,不再向系统注册该组件,否则返回true。也就是这个时间以后再有新用户安装就已经无效了。

处理和预防此类事件:

1.安装手机杀毒软件定期查杀手机木马病毒。

2.定期检查手机的授权管理,如小米手机的安全中心-授权管理-应用权限管理-权限管理-短信与彩信相关权限,检查此类敏感功能处权限授予对象是否合法。

3.不要root手机(黑客除外)。

4.不要安装来路不明的应用,对于小白建议只安装手机品牌商店中的应用(起码安全性要高一些)。

5.购买银行卡盗刷理赔保险,任何时候多一道保险才多一份放心。

相关文章

Android平台的SQL注入漏洞浅析(一条短信控制你的手机)

14年11月笔者在百度xteam博客中看到其公开了此前报告给Google的CVE-2014-8507漏洞细节——系统代码在处理经由短信承载的WAP推送内容时产生的经典SQL注入漏洞,影响Android2016-02-01- 360手机安全中心接到大量用户举报,称其遭受短信诈骗,被骗金额多数以万计。最终都是因为用户中招后,验证码被木马偷偷转发到不法分子手机中。2015-09-21

- 如果你给自己的手机设置了PIN码,甚至忘记了连自己也解不开;又或者设置了比划甚至指纹解锁,然后以为这样的手机就是安全的了。是的,对于一般的人来说算安全了,可是对于2016-06-03

- 也许你的手机ROOT只是为了安装一款游戏,安装一个工具。对我们普通人来说,ROOT代表着方便和自由,其实你不知道的是,它同时也为黑客带来了侵犯你隐私的方便和自由。看看RO2016-06-25

- 下载一个手机炸弹软件 随便输入一个手机号码然后选择次数之类的 利用WSockExpert_Cn.exe监听手机炸弹 得出http://sms.98960.com/pages/user-newlogin.asp?number=1308812009-06-28

- 手机病毒是病毒的一个分支,虽然其存在只有短短数年,但在将来很可能会随着3G的推广而大量涌现。 病毒类型:手机病毒 病毒目的:破坏手机系统,狂发短信等2009-06-28

- 现在想换个手机越来越麻烦,很多APP要重新下,手机里保存的宝贝也要转移,有时候这些事情甚至让我放弃了换个更好的手机的想发,更不用说换手机号了。各种网站、邮箱、账号2016-07-11

最新评论