详解Redis如何优雅地实现接口防刷

(福利推荐:你还在原价购买阿里云服务器?现在阿里云0.8折限时抢购活动来啦!4核8G企业云服务器仅2998元/3年,立即抢购>>>:9i0i.cn/aliyun)

背景

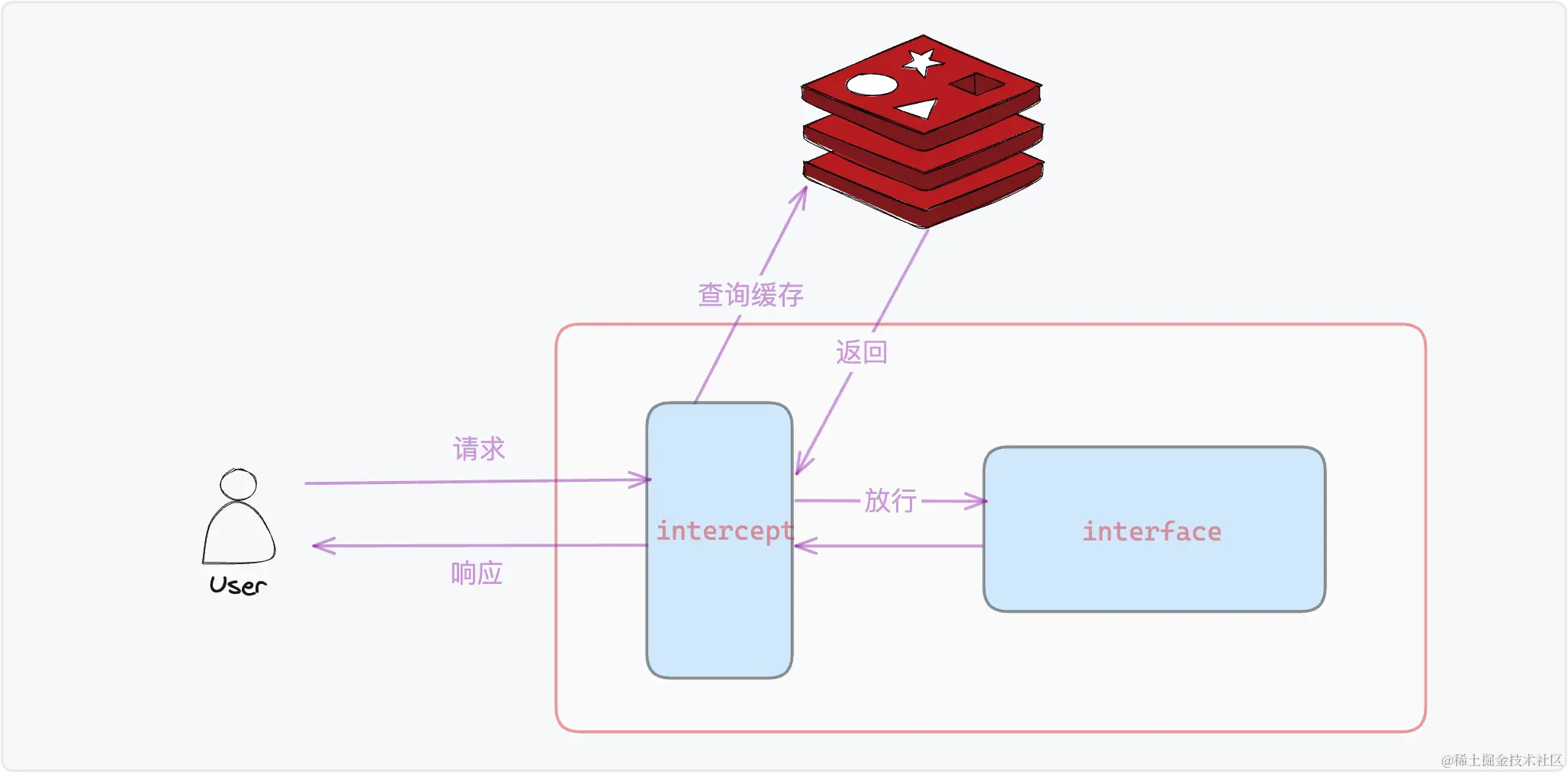

最近在学习redis,想到了之前的写的一个案例demo,实现了接口的流量防刷。主要是为了防止爬虫爬取接口,当然可以适用于那些需要进行流控的系统,shigen画了一张草图展示主要的原理和过程:

首先用户请求系统的接口,后端会有一个流控的拦截器,这里边主要是去获得请求的信息,用ip+URI作为redis的key,查询在redis中记录的次数,如果次数大于规定的单位时间的访问次数,就认为这是非法的请求了,就需要拦截了。那具体的代码该怎么设计呢》?下边是一份详细的代码案例。亮点在于:shigen使用了一个注解,支持接口的个性化设置。

代码实现

自定义ReteLimit注解

package main.java.com.shigen.redis.annotation;

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy,

import java.lang.annotation.Target;

/**

* @author shigenfu

* @date 2023/9/6 10:05 上午

*/

@Retention(RetentionPolicy.RUNTIME)

@Target(ElementType.METHOD)

public @interface RateLimit {

/**

* 限定时间

*

* @return 限定时间

*/

int seconds() default 1;

/**

* 最大请求数

*

* @return 最大请求数!

*/

int max() default 1;

}其实就是两个核心参数seconds max 规定了单位时间内的最大访问次数。

拦截器rateLimitIntercept

/**

* @author shigenfu

* @date 2023/9/6 10:09 上午

*/

@Component

public class RateLimitIntercept extends HandlerInterceptorAdapter {

@Resource

private RedisTemplate<String, String> redisTemplate;

public static final String RATE_LIMIT_KEY = "rl:",

@Override

public boolean preHandle(HttpServletRequest request,HttpServletResponse response,Object handler) throws IOException{

// 请求是否是方法的请求

if (handler instanceof HandlerMethod){

HandlerMethod handlerMethod =(HandlerMethod) handler:

// 获得注解

RateLimit methodAnnotation = handlerMethod.getMethodAnnotation(RateLimit.class);

if (methodAnnotation == null) {

return true;

}

int seconds = methodAnnotation.seconds();

int max = methodAnnotation.max();

String key = RATE_LIMIT_KEY + request.getRemoteAddr()+ ":"+ request.getRequestURI();

String times = redisTemplate.opsForValue().get(key);

if (times = null) {

redisTemplate.opsForValue().set(key, String.value0f(1), seconds, TimeUnit.SECONDS);

}else{

int timesInt = Integer.parseInt(times);

if(timesInt < max){

redisTemplate.opsForValue().set(key, String.value0f(timesInt + 1), seconds, TimeUnit.SECONDs);

}else{

response.sendError(429,"to many requests");

return false;

}

}

}

return true,

}

}注册到拦截器上

/**

* @author shigenfu

* @date 2023/9/6 11:30 上午

*/

@Configuration

public class WebConfig implements WebMvcConfigurer {

@Resource

private RateLimitIntercept rateLimitIntercept;

@Override

public void addInterceptors(InterceptorRegistry registry){

registry.addInterceptor(rateLimitIntercept),

}

}这一步很重要,不然我们自定义的拦截器会不生效。

测试类测试

/**

* @author shigenfu

* @date 2023/9/6 11:25 上午

*/

@RestController

@RequestMapping(value ="rate")

public class RateLimitTestController {

@GetMapping(value = "test")

@RateLimit(seconds=10,max=2)

public String test(){

return UUID.randomUUID().toString();

}

}这里主要是写了一个接口实现测试,访问的时候返回随机生成的UUID字符串。为了测试的效果明显,我在@RateLimit上配置的是10s之内只能允许2次请求。那现在开始测试吧!

测试

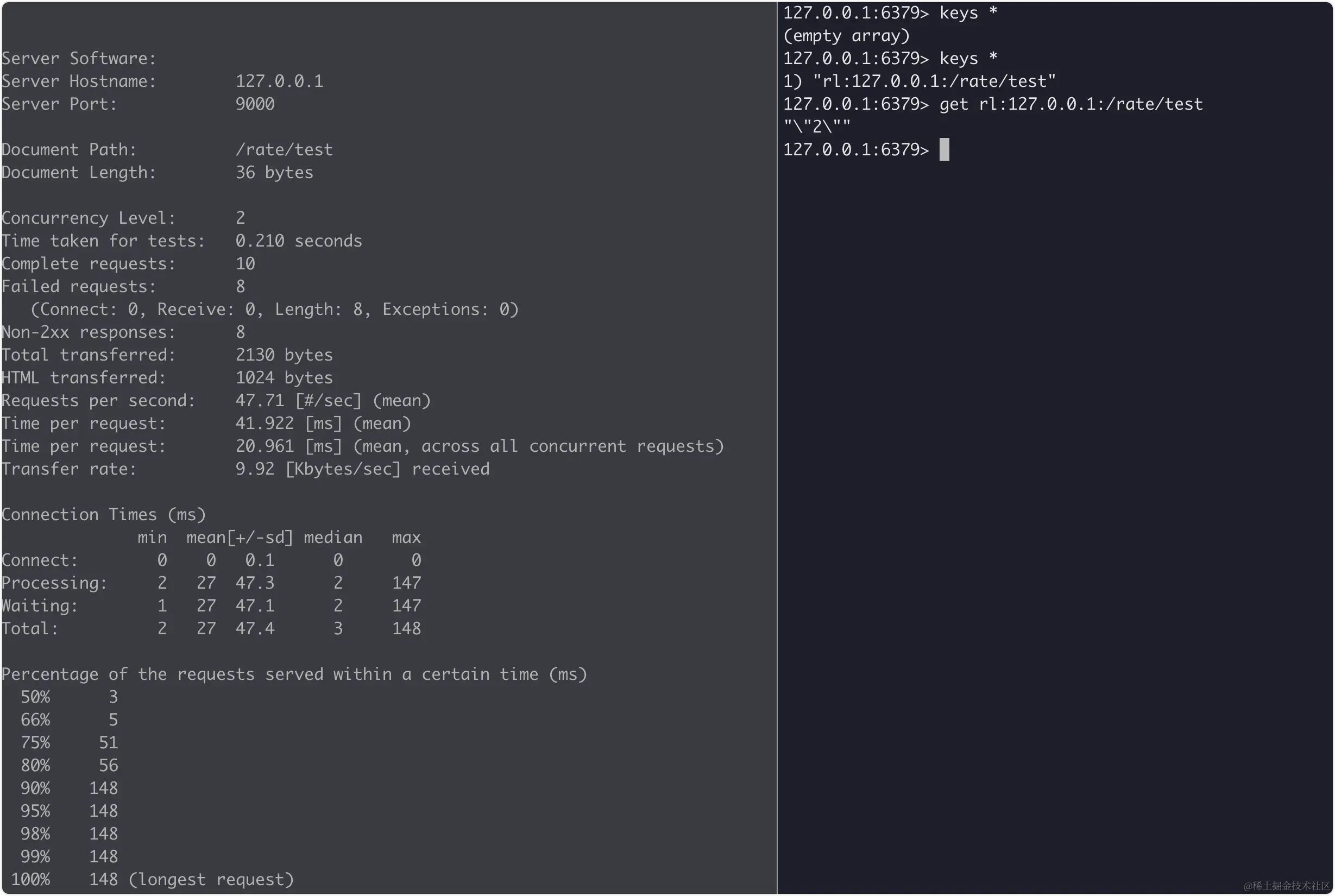

依旧用到的是ab这个工具。

ab -c 2 -n 10 127.0.0.1:9000/rate/test

一起看看效果吧。

可以看到测试的报告,10个请求,8个失败,2个成功,数据库也存储了对应的key和value,很符合预期的效果。

页面的错误是这样的,也很符合预期。

到此这篇关于详解Redis如何优雅地实现接口防刷的文章就介绍到这了,更多相关Redis接口防刷内容请搜索程序员之家以前的文章或继续浏览下面的相关文章希望大家以后多多支持程序员之家!

相关文章

Redis高级数据类型Hyperloglog、Bitmap的使用

很多小伙伴在面试中都会被问道 Redis的常用数据结构有哪些?可能很大一部分回答都是 string、hash、list、set、zset,但其实还有Hyperloglog和Bitmap,本文就来介绍一下2021-05-05

最新评论